05. 정리 및 DES & AES

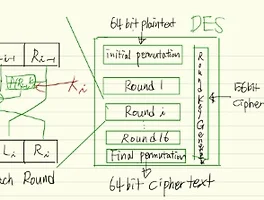

대칭키 암호시스템 대칭키는 송신자키와 수신자가 같은 키를 가지고 있고, 그 키를 통해 송신자가 평문을 암호화 해서 보면수신자가 같은 키로 복호화 장점1. 키 크기가 상대적으로 작음2. 암호 알고리즘 내부 구조가 단순 : 시스템 개발환경에 용이, + 비대칭키에 비해 암/복호화 속도가 빠름단점1. 교환 당사자간에 동일한 키를 공유해야함 -> 키 관리의 어려움 (n 명 : n(n-1)/2 의 비밀키) 키 변경이 자주 있을경우 불편, 중재자가 필요함종류- DES, 3DES, blowfish, IDEA, RC4, RC5, RC6, AES, SEED, ARIA B. 공개키 암호 시스템- 비대칭키 암호 시스템- 공개키를 통해 암호화, 비밀키(개인키)로 복호화 장점 1. 대칭키 암호 시스템보다 더 좋은 확장 가능성 (..

05. 정리 및 DES & AES

대칭키 암호시스템 대칭키는 송신자키와 수신자가 같은 키를 가지고 있고, 그 키를 통해 송신자가 평문을 암호화 해서 보면수신자가 같은 키로 복호화 장점1. 키 크기가 상대적으로 작음2. 암호 알고리즘 내부 구조가 단순 : 시스템 개발환경에 용이, + 비대칭키에 비해 암/복호화 속도가 빠름단점1. 교환 당사자간에 동일한 키를 공유해야함 -> 키 관리의 어려움 (n 명 : n(n-1)/2 의 비밀키) 키 변경이 자주 있을경우 불편, 중재자가 필요함종류- DES, 3DES, blowfish, IDEA, RC4, RC5, RC6, AES, SEED, ARIA B. 공개키 암호 시스템- 비대칭키 암호 시스템- 공개키를 통해 암호화, 비밀키(개인키)로 복호화 장점 1. 대칭키 암호 시스템보다 더 좋은 확장 가능성 (..